Este tutorial irá guiar o usuário através do uso do Wizard VPC para criar um VPC multi-subnet, descrever cada item criado pelo wizard, e lançar instancias em uma subnet VPC privada e publica.

Os seguintes item serão abordados aqui:

- Criar uma VPC

- Explorar os diferentes objetos da VPC e o que significam

- Lançar instancias EC2 em uma VPC

- Definir um IP público (EIP) e testar a conectividade publica/privada

Criar uma VPC

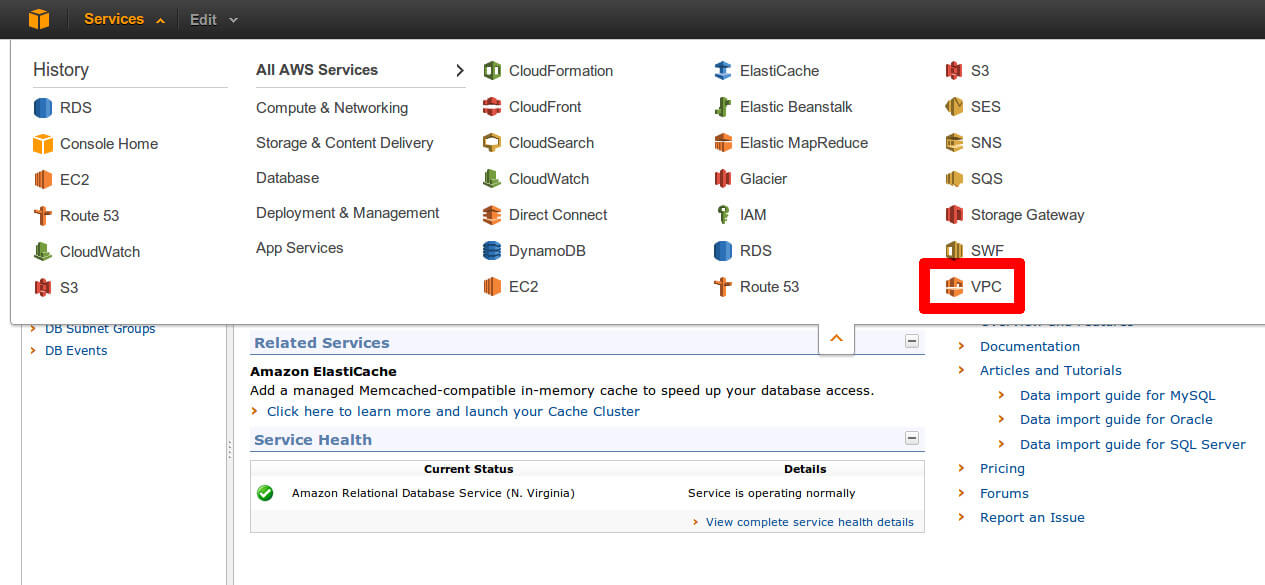

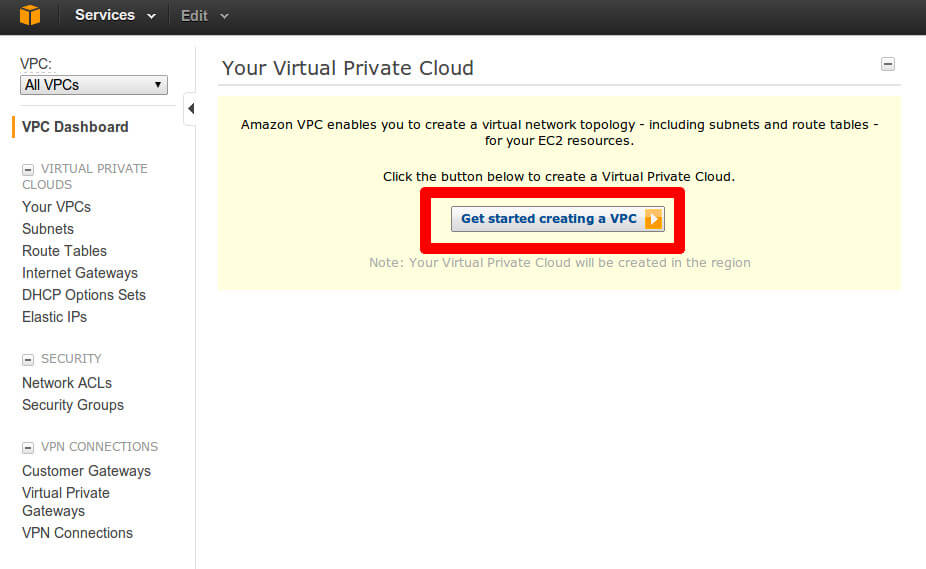

Entre no AWS Console, clique na aba VPC e selecione o botão Get started creating a VPC para iniciar o wizard de criação da VPC.

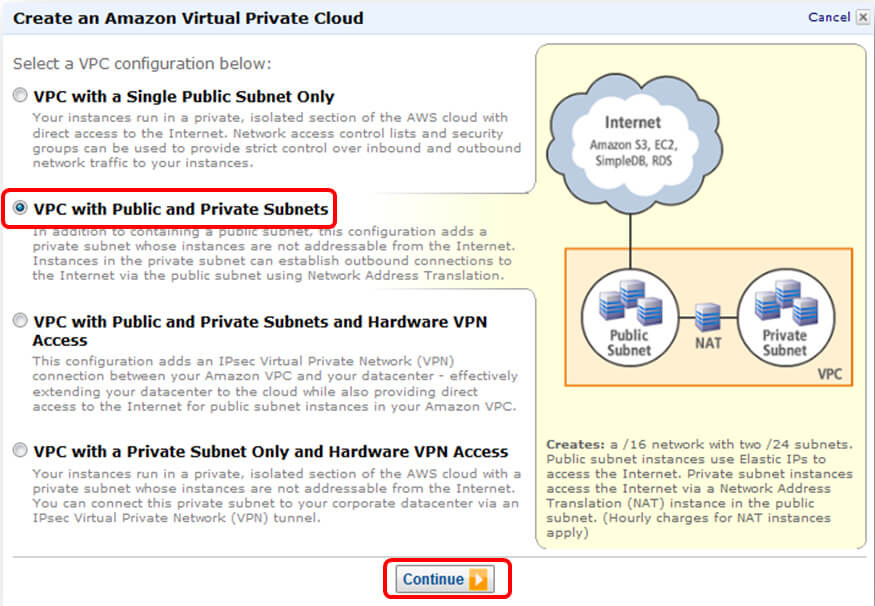

Selecione a segunda opção para criar uma VPC with Public and Private Subnets e clique em Continue. Note na figura que o wizar irá criar automaticamente uma instancia EC2 “NAT” para servir como gateway para suas subredes privadas e fazer as coneções com a Internet. Nós iremos discutir essa instancia com mais detalhes logo mais neste mesmo tutorial.

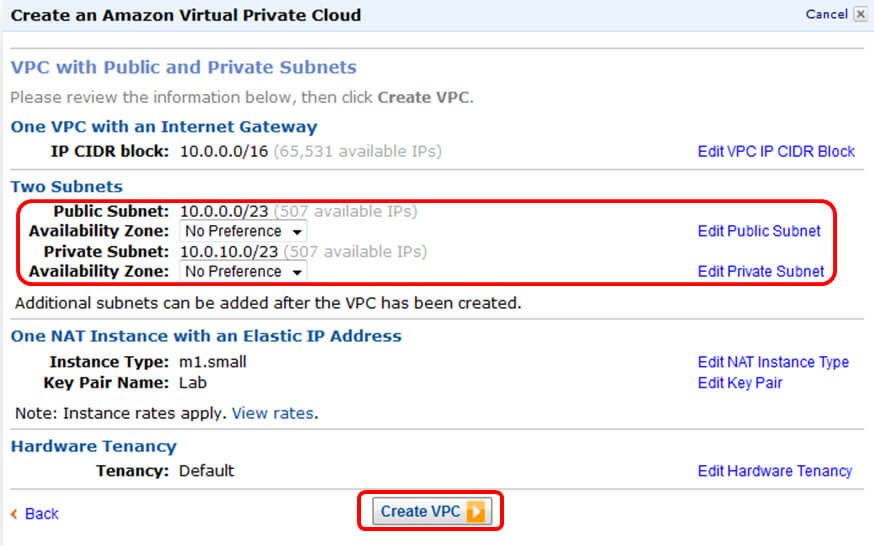

Na páginas de informações, edite os valores padrão para Public e Private Subnets com os valores a seguir, e clique em Create VPC:

Public Subnet: 10.0.0.0/23

Private Subnet: 10.0.10.0/23

Nós estamos modificando os valores padrão para conseguir mais espaço para crescer com cada subrede (507 IP’s disponíveis) para acomodar o uso de recursos adicionais da AWS, como o ELB ou o RDS na VPC, bem como ter algum espaço entre os blocos de subredes “publico” e “privados” para acomodar uma expansão futura em que podemos incluir multi-AZ.

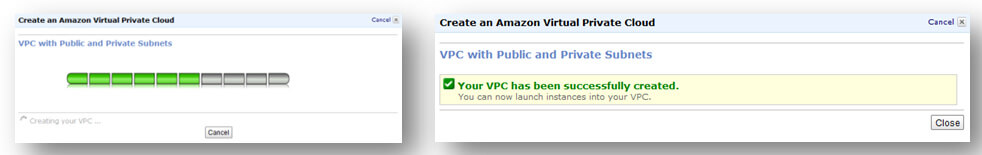

O wizard da VPC irá criar sua subrede e lhe avisar quando estiver tudo pronto. Note que o progresso irá pausar no meio do caminho. Por trás dos panos, o wizard esta criando e iniciando a instancia NAT e é por isso que ele esta esperando.

Um passo a passo pelos objetos da VPC

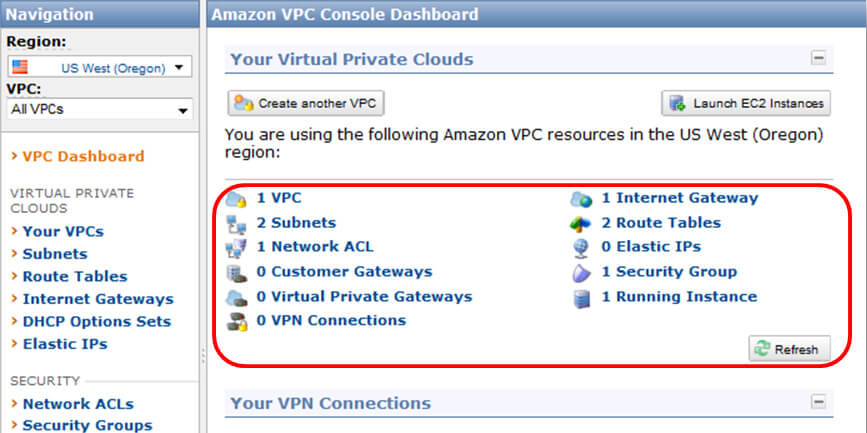

Depois que sua VPC for criada, você será avisado que uma série de coisas foram criadas para você, como poderá ver no screenshot abaixo. Os próximos passos irão lhe mostrar, um a um, os vários objetos e componentes da VPC que foram criados para você pelo Wizard.

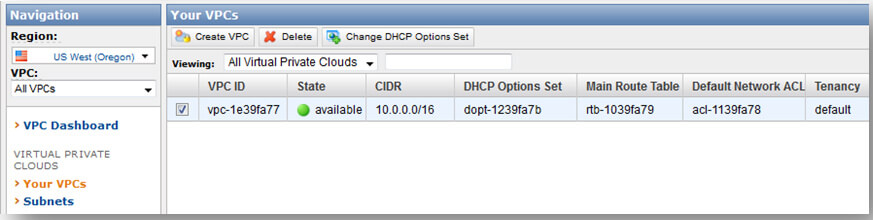

– Your VPCs

O link Your VPCs lhe dá uma lista das suas VPC’s e é o melhor local para conseguir os ID’s das suas VPC’s. Se você criou várias VPC’s, elas apareceram listadas aqui, com vários níveis de informação, como o CDIR, opções de DHCP, tabela de rotas padrão, ACL padrao da rede, e Hardware Tenancy (se um hardware fisico VPC será compartilhado [padrão] ou dedicado para você).

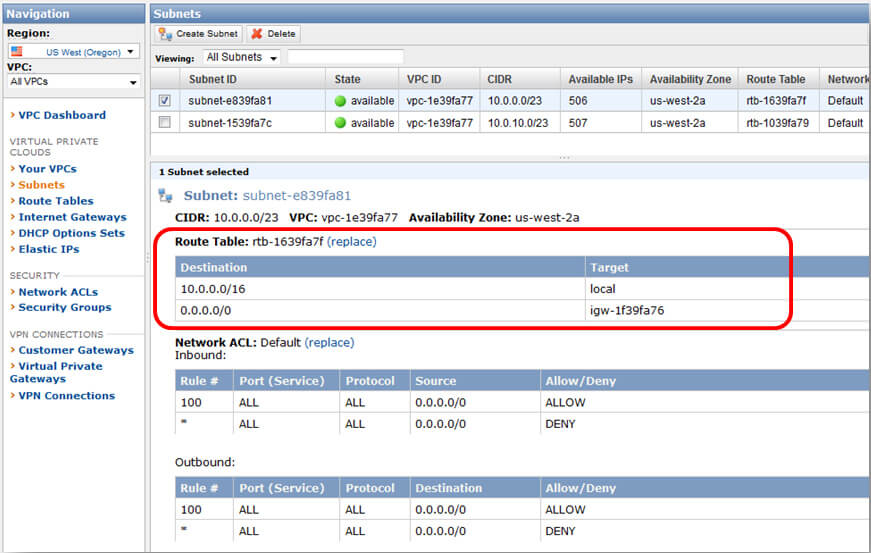

– Subnets

O link Subnets lista todas as suas subredes de VPC e permite que você crie subredes adicionais através do botão Create Subnets. Note que duas subredes foram criadas porque nós falamos para o Wizard criar as duas, publica e privada. Clicando em uma subrede irá aparecer os detalhes da mesma, incluindo o range de endereços (CIDR), availability zone, e tabela de rotas associadas e ACL’s de rede.

Note que essa roda padrão da subrede (0.0.0.0) é o Internet Gateway (descrito abaixo na seção Internet Gateway). Internet Gateways podem ser identificados pelo prefixo “igw” nos seus ID’s. Essa rota faz desta subrede a sua subrede “publica” porque ela é publicamente roteável pelo Internet Gateway.

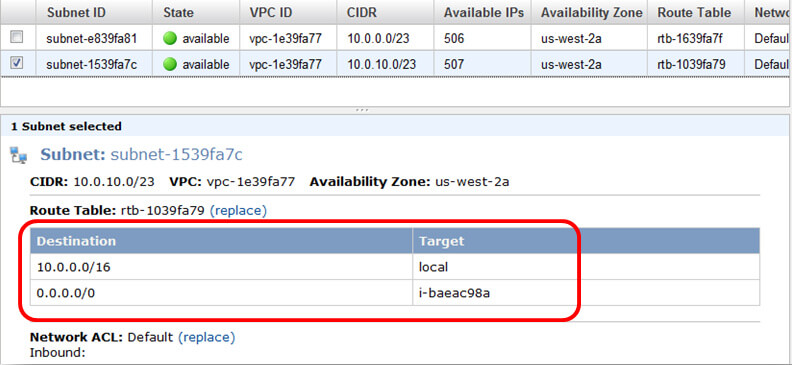

Se você clicar na segunda subrede verá uma tabela diferente de rotas.

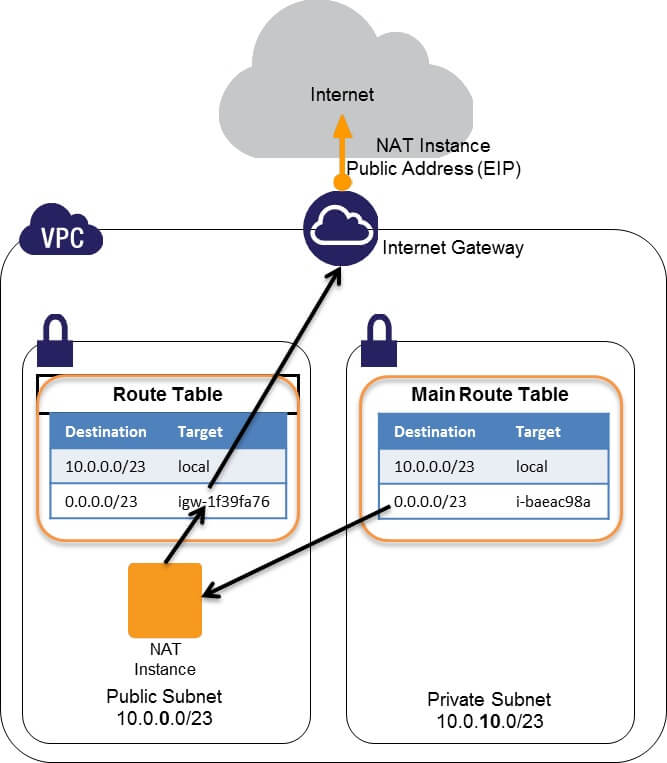

Essa rota padrão da subrede (0.0.0.0) é outra instancia EC2 (descrito abaixo na seção NAT Instance). Instancias EC2 podem ser identificadas pelo prefixo “i-” no seu ID. Essa rota faz desta subrede a sua subrede “privada” pois ela não é publicamente roteável pelo Internet Gateway. No lugar disso, todas as suas conexões para a Internet são direcionadas, e intermediadas, pela sua instancia NAT na sua rede “publica”. O diagrama a seguir descreve essas subredes que foram criadas para você:

– Route Tables

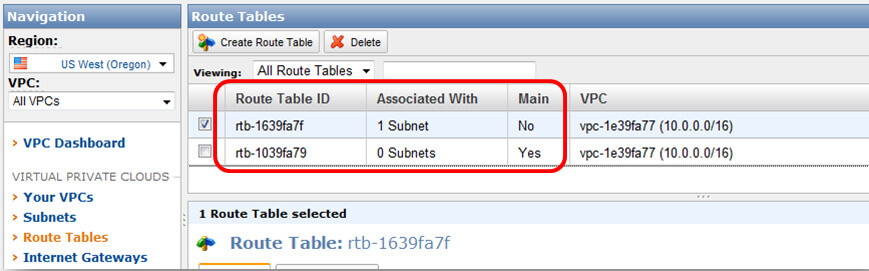

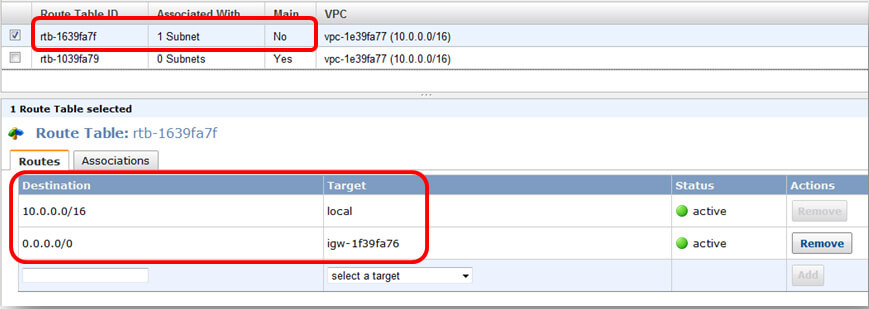

O link Route Tables lista todas as suas tabelas de rotas da VPC, permite que você modifique e associe tabelas de rotas às subredes, e permite que crie tabelas de rotas adicionais para sua VPC com o botão Create Route Table. Note que duas tabelas de rotas foram criadas pelo Wizard, e são as mesmas tabelas de rotas mostradas nos detalhas da subrede na seção anterior.

Note as colunas Main e Associated With. A subrede definida como “Main” (Main = Yes) é a tabela de rotas padrão da sua VPC. Isso significa que todas subredes que não estão explicitamente associadas com uma tabela especifica irão usar essa tabela por padrão. A coluna Associated With mostra o número de subredes explicitamente associadas com essa tabela de rotas.

Note que apenas 1 das 2 subredes estão associadas a uma tabela de rotas. A segunda subrede não esta explicitamente associada a uma tabela de rotas e portanto esta usando a tabela de rotas “Main” (rtb-1039fa79).

Clicando na tabela de rotas você irá ver os detalhes das rotas e será possível modificar as rotas da tabela bem como associa-las a subredes adicionais.

Perceba que a tabela de rotas selecionada (rtb-1639fa7f) NÃO é a tabela de rotas “Main” (Main = No) e a sua rota padrao (0.0.0.0) é o Internet Gateway (igw-1f39fa76). Isso significa que a sua subrede “publica” esta explicitamente associada com essa tabela de rotas ( clique na aba Associations para verificar isso). Se você selecionar a segunda tabela de rotas, você verá que a rota padrão (0.0.0.0) é a sua instancia NAT.

Então, o que tudo isso significa? Por padrão, o Wizard de VPC cria duas subredes e duas tabelas de rotas. A subrede “publica” é associada com a tabela de rotas que direciona o trafego, por padrão, direto para a Internet. A subrede “privada” não esta associada a nenhuma tabela de rotas especificas e por isso toma como padrão a tabela “Main” que direciona o trafego para a instancia NAT na subrede “publica”.

Mais uma coisa para notar: As regras na tabela de rotas “Main” determina como as subredes serão tratadas por padrão. A partir do momento que a tabela “Main” é uma tabela de rotas “privada” (ela não direciona nenhum trafego para o Internet Gateway), todas as subredes criadas nessa VPC serão “privadas” por padrão. Elas irão permanecer “privadas” até que sejam explicitamente associadas a uma tabela de rotas “publica” (ex. Uma dessas rotas direcione o trafego para o Internet Gateway).

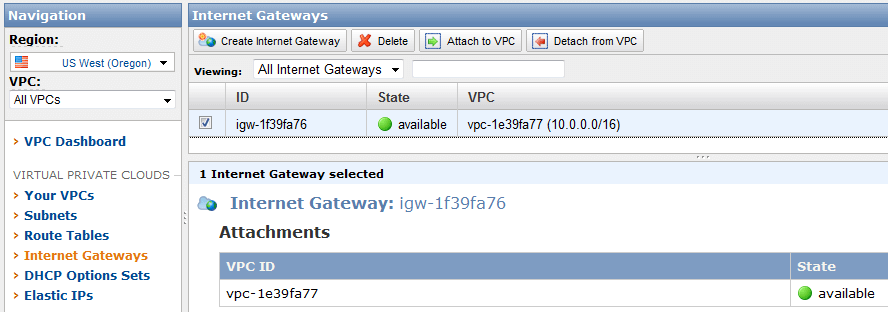

– Internet Gateways

Um Internet Gateway prove um mapeamento NAT 1-to-1 do IP interno da sua instancia VPC pra um Elastic IP publicamente roteável, que você precisa associar explicitamente com sua instancia “publica” de VPC. Para os propositos deste tutorial, o Wizard VPC criou um Internet Gateway e o associou a sua VPC.

Você não precisará fazer nada especifico com o seu Internet Gateway neste tutorial. Nós iremos pontuá-lo aqui para explicar o Internet Gateway que foi criado para você, e pontuar que os Internet Gateways podem ser independentemente criados, anexados e desanexados das suas VPC’s. Isso permite que você adicione ou remova as capacidades de Internet Gateway das suas VPC’s depois que elas forem criadas.

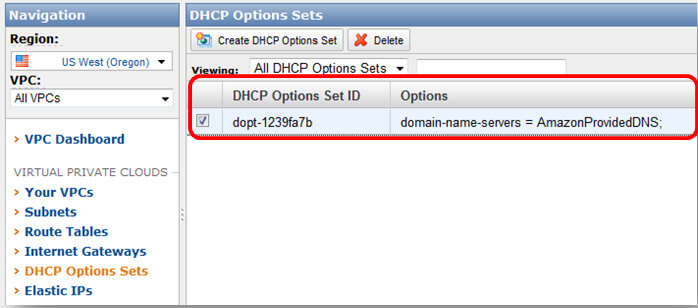

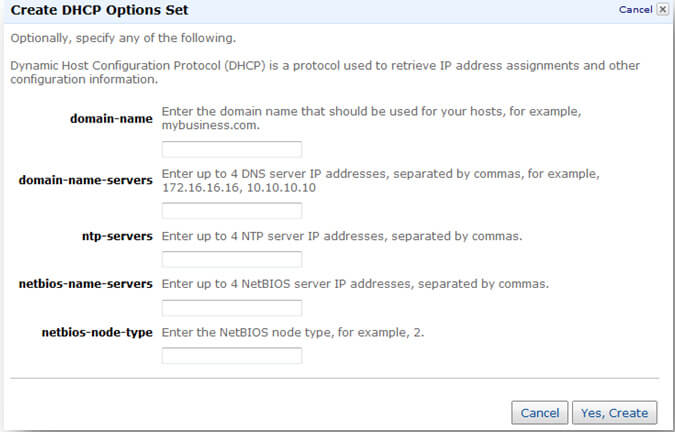

– DHCP Options Sets

O link DHCP Options Sets permite que você controle algumas opções de DHCP que estão presentes no serviço DHCP da sua VPC no momento em que ela inicia. Por padrão o Wizard de VPC cria uma série de opções de DHCP que falam para a sua instancia VPC para usar o serviço de DNS padrão disponibilizado pela AWS para resolver os nomes.

A VPC permite que você crie e anexe novas opções de DHCP a suas VPC’s incluindo definir o seu próprio servidor de DNS, servidor de NTP, e servidores de Microsoft Windows NetBIOS e tipos de nodes. Os screenshos a seguir mostram como essas opções podem ser configuradas quando estiver criando um novo DHCP Options Set.

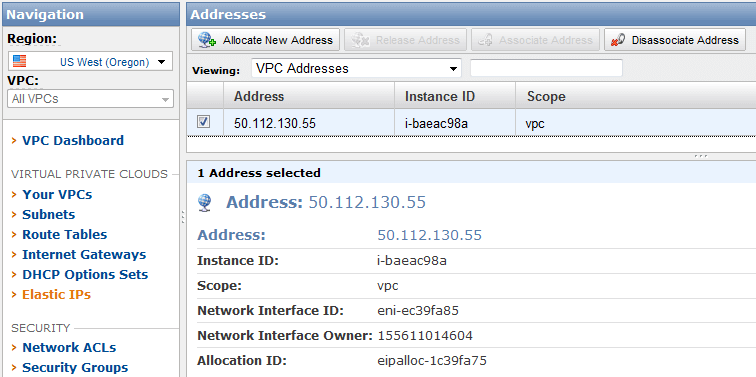

– Elastic IPs

Os Elastic IPs da VPC são estáticos, endereços de IP publicamente roteáveis que você pode associar com suas instancias VPC. Embora você não tenha iniciado nenhuma instancia VPC ainda, o Wizard VPC inicia uma instancia NAT VPC, cria um endereço publico de Elastic IP, e associa este EIP com a instancia NAT para você. Você pode ver o EIP e as associações clicando no link Elastic IPs e selecionando Address.

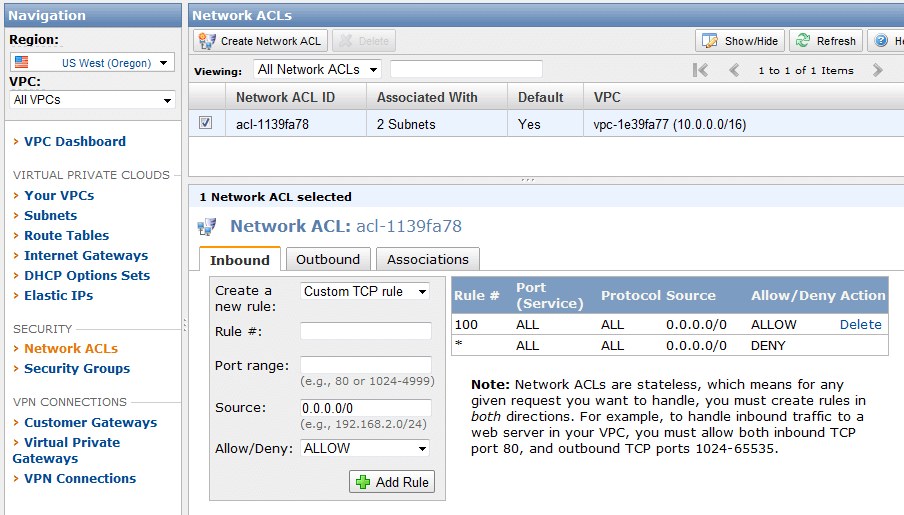

– Network ACLs

A Network Access Control Lists (NACLs) atua como um tipo de firewall de subrede, controlando a entrada e saida de toda a subrede (como uma segunda linha de defesa no topo dos grupos de segurança). Se você clilcar no link Network ACLs você verá queo Wizard criou um simples NACL “padrão” para a sua VPC com uma regra Allow ALL padrão. Como as NACL’s são desacopladas, nós recomendamos o seu uso apenas quando você quiser bloquear um acesso explicitamente. Por exemplo, nós nunca queremos usar TFTP ou “essa” subrede nunca deverá conversar com “aquela” subrede.

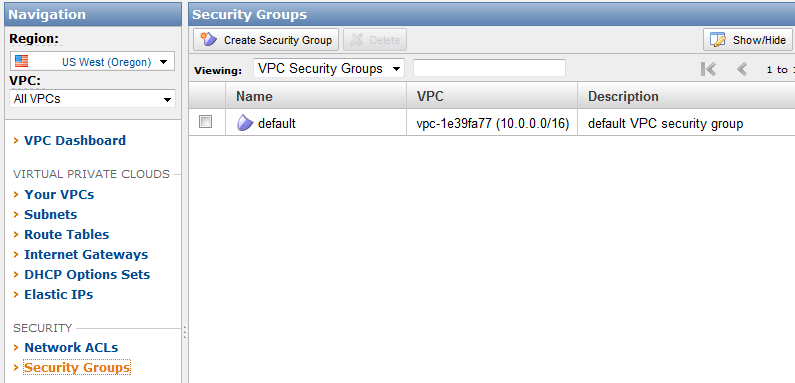

– Security Groups

Os links Security Group permitem que você visualize os seus VPC Security Groups. Perceba que o Wizard VPC criou para você um Security Group chamado “default”.

– Instancia NAT

Nós mencionamos a instancia NAT várias vezes durante este tutorial. Em qualquer rede privada (seja ela corporativa ou doméstica), os clientes de Internet devem passar por um dispositivo que irá traduzir endereço “privado” (interno, não roteável pela Internet) para endereço “publico” (externo, roteável pela Internet) para navegar pela Internet. Em casa isso é feito basicamente por algum roteador wireless e no trabalho por algum firewall corporativo ou servidor de proxy web. No seu nível mais básico, esse dispositivo ou serviço provê um mapeamento 1-to-many, onde vários clientes privados são mascarados como um único endereço publico.

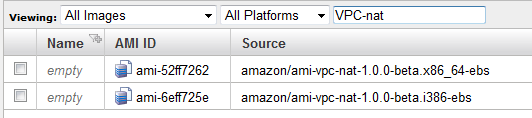

A instancia NAT dá essa capacidade para a VPC, permitindo que multiplas instancias privadas façam requições externas pela Internet sem precisar de um IP publico para cada uma. Não há nada especial sobre o wizard VPC que provê a instancia NAT. Tecnicamente é uma instancia simples, Amazon Linux com um marcaramento de IP habilitado usando iptables. Você pode encontrar as mais recentes AMIs procurando em AMIs públicas por “VPC-nat”.

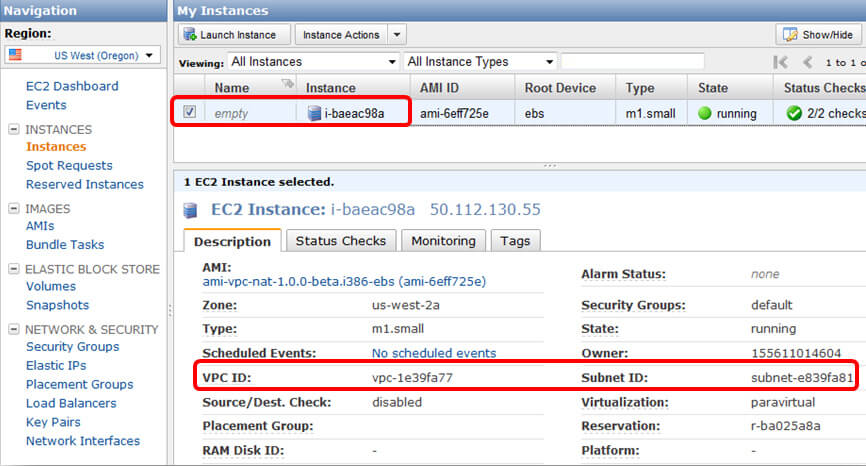

Para visualizar a instancia NAT, você deve sair da aba VPC, ir para a aba EC2 no AWS Management Console e clique no link Instances.

Localize a instancia NAT. A melhor forma de fazer isso é procurar a instancia através do ID. Nós descobrimos esse ID anteriormente nas seçòes Subnets e Route Tables. De toda forma é fácil localiza-la em uma nova conta AWS pois ela será a única instancia rodando (ou a única instancia que ainda não possui uma tag). Clicando na instancia você poderá ver os detalhes, incluindo a VPC e a Subnet onde a instancia esta rodando.

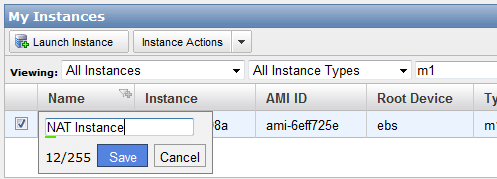

Nós recomendamos que você dê um nome tipo “NAT Instance” ou algo parecido para ficar mais fácil de identifica-la posteriormente. Você pode fazer isso facilmente clicando na aba Tags ou colocando o mouse sobre a coluna Name em branco, clicando no icone de edição, e colocando o nome diretamente no campo.

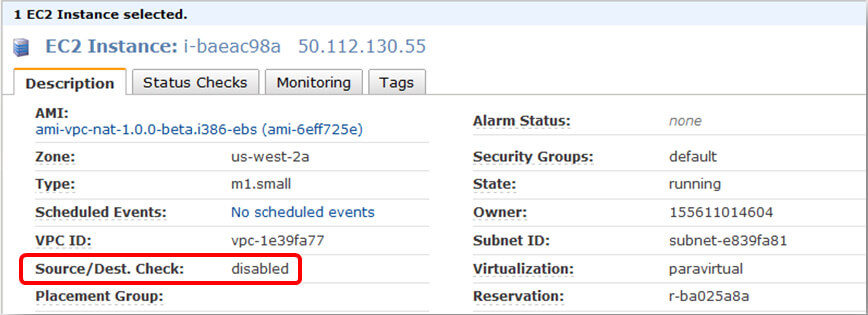

Uma última coisa que devemos ficar atentos sobre essa instancia – nos detalhes da instancia, perceba que o checkbox Source/Dest. esta listado como disabled.

Por padrão, a AWS assume que suas instancias VPC são hosts da rede e não roteadores – significando que você pode apenas enviar e receber trafego de rede endereçados ao seu endereço de IP privado. Uma vez que o trabalho de uma instancia NAT é rotear o trafego entre clientes internos e a Internet, isso requer que a opção esteja desabilitada (o que o Wizard VPC já fez para você).

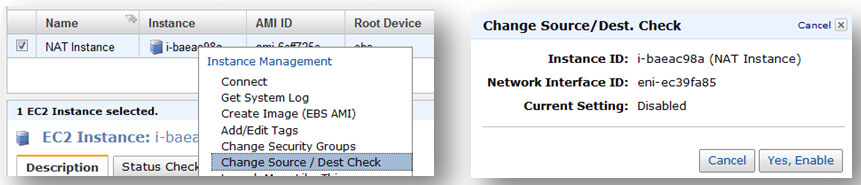

Pra modificar essa configuração no futuro (ex. Se você quiser permitir que outras instancias façam o roteamento do trafego, por razões de negócio ou segurança), clique com o botão direito na instancia, selecione Change Source / Dest Check, e clique na opção “Yes, Enable” ou “Yes, Disable” dependendo da configuração atual da sua instancia.

Lançando instancias VPC

– Lançando um Servidor Privado

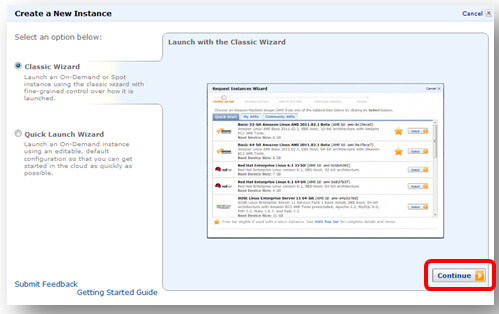

No AWS Management Console, aba EC2, clique no botão Launch Instance. Selecione Classic Wizard e clique Continue.

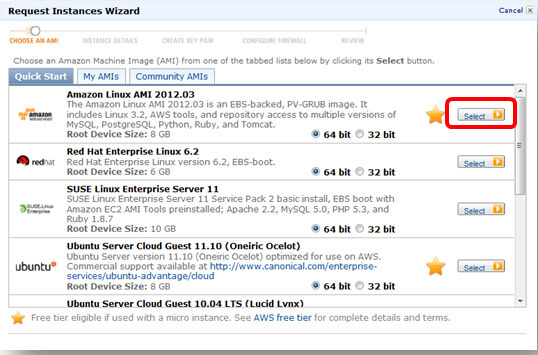

Selecione a 64-bit Amazon Linux AMI.

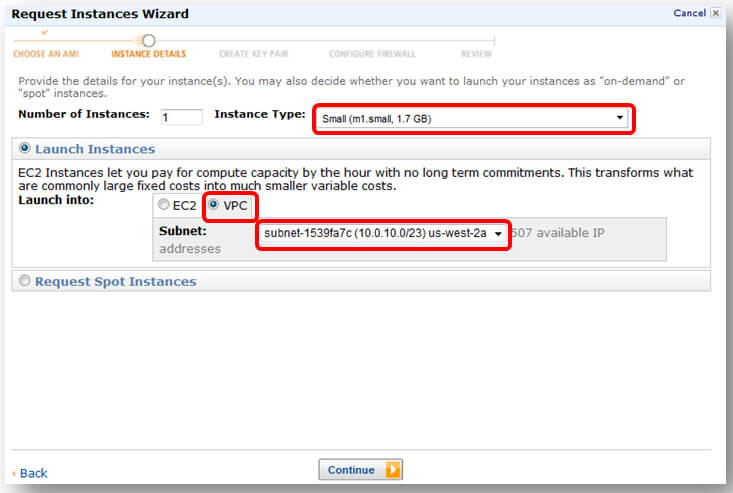

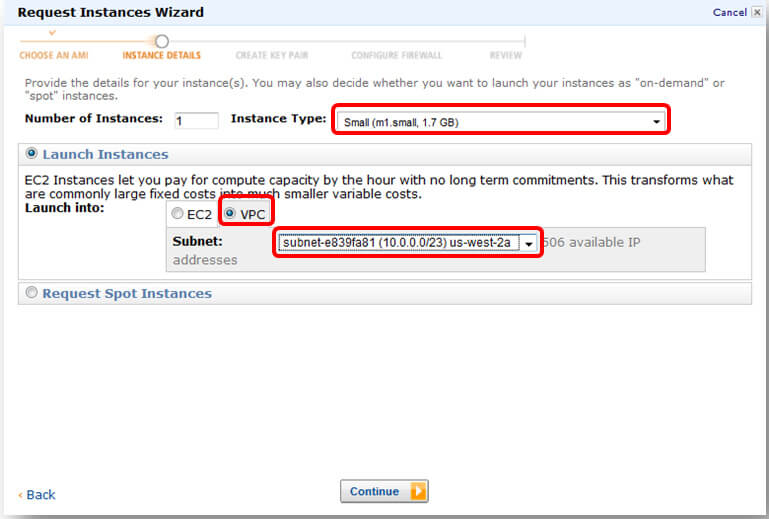

Mude o tipo da instancia para Small (m1.small, 1.7 GB), selecione a aba VPC, e selecione a subnet 10.0.10.0/23

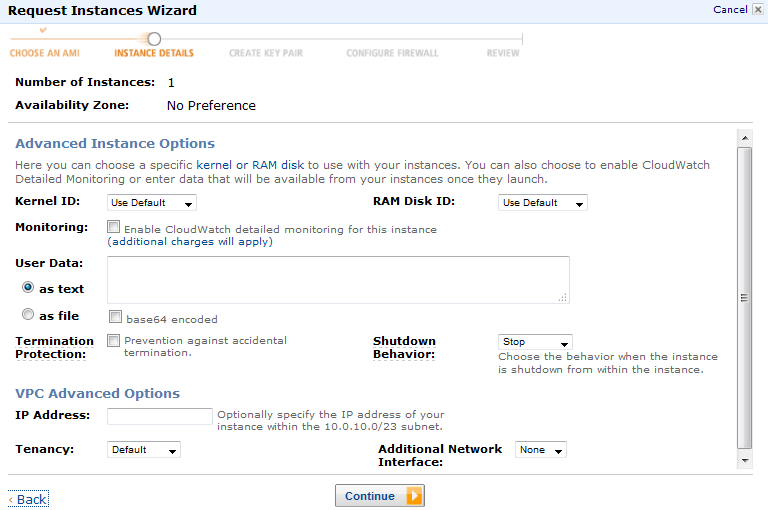

Na proxima tela deixe as configurações padrão e clique em Continue. Note que existem algumas configuraçòes em VPC Advanced Options, onde você deve especificar o seu IP estático interno da sua instancia.

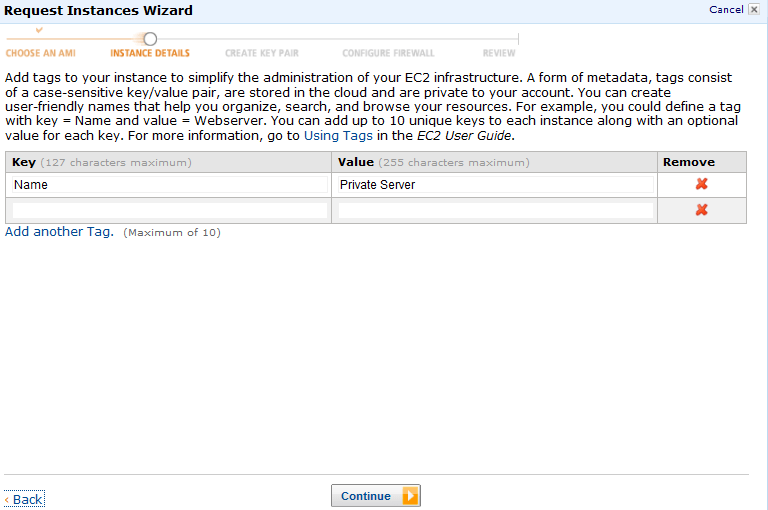

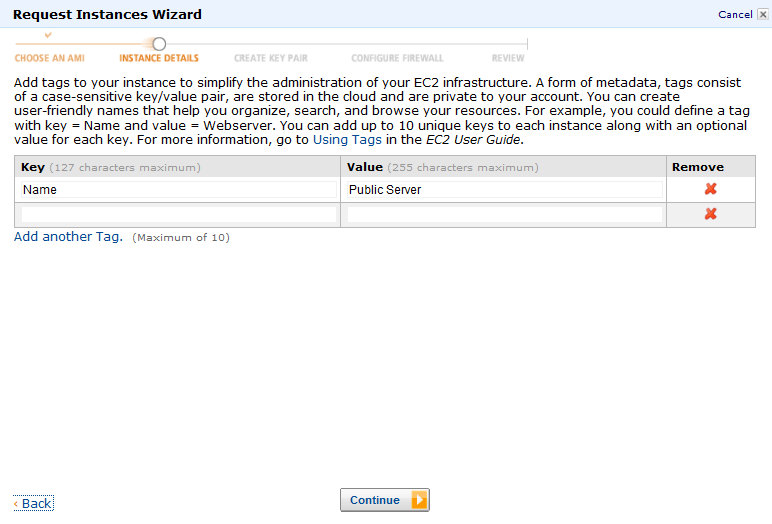

De um nome para o seu servidor privado (ex. Private Server) e clique Continue.

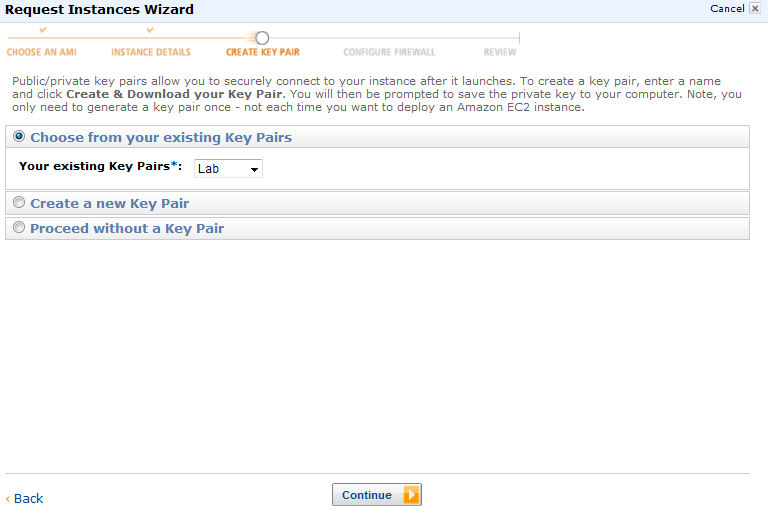

Use o seu par de chaves já existente e clique Continue.

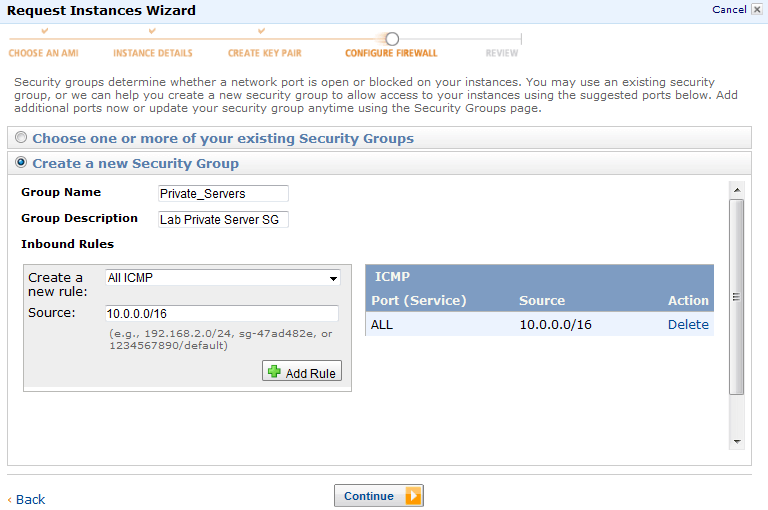

Crie um novo VPC Security Group para o seu servidor privado. Neste exemplo nós iremos chamá-lo de Private_Servers e dar as permissões para todas as instancias nesse VPC “pingarem” esses servidores.

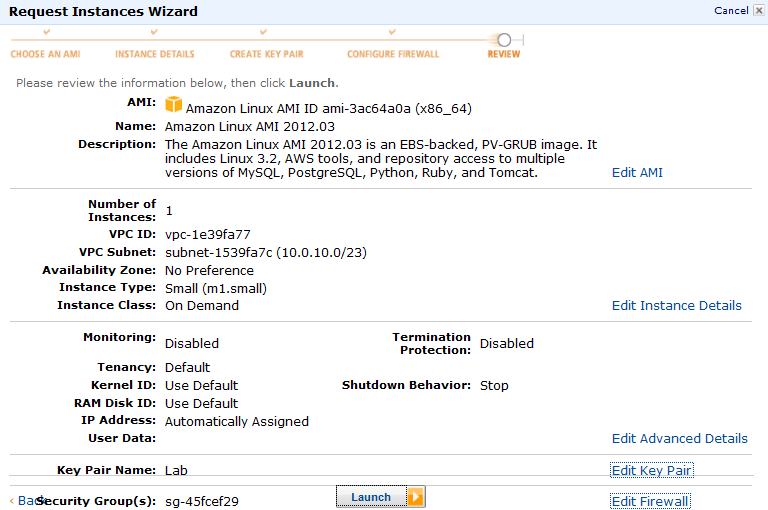

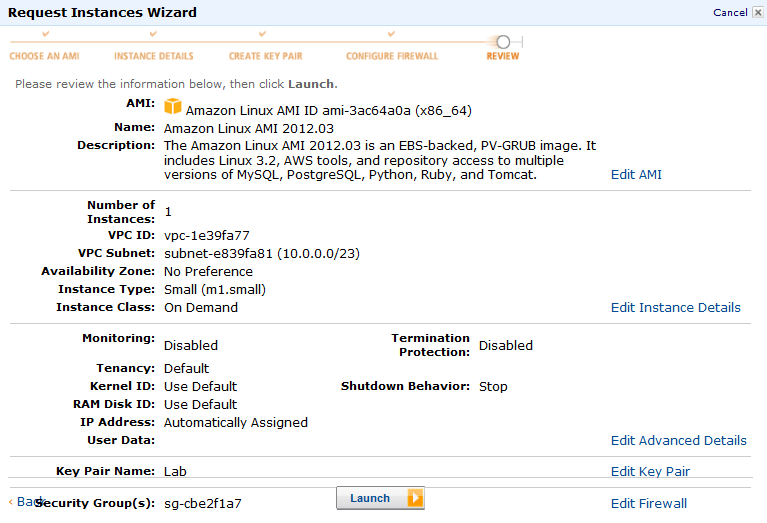

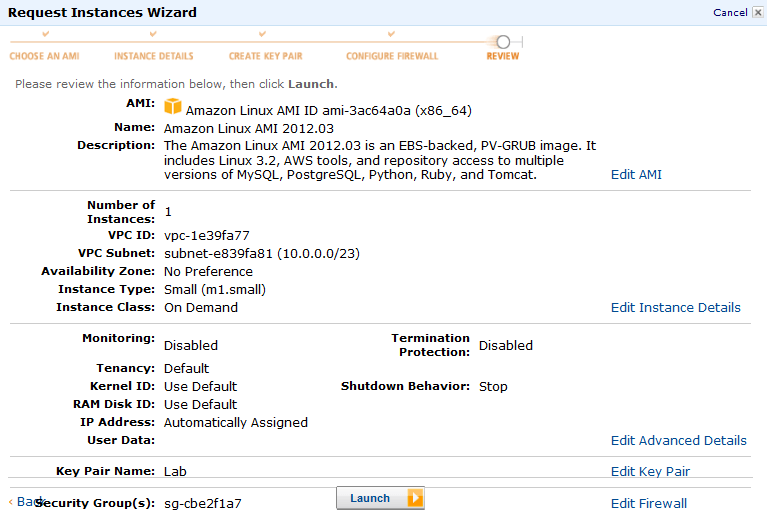

Finalmente revise as suas opções e clique em Launch.

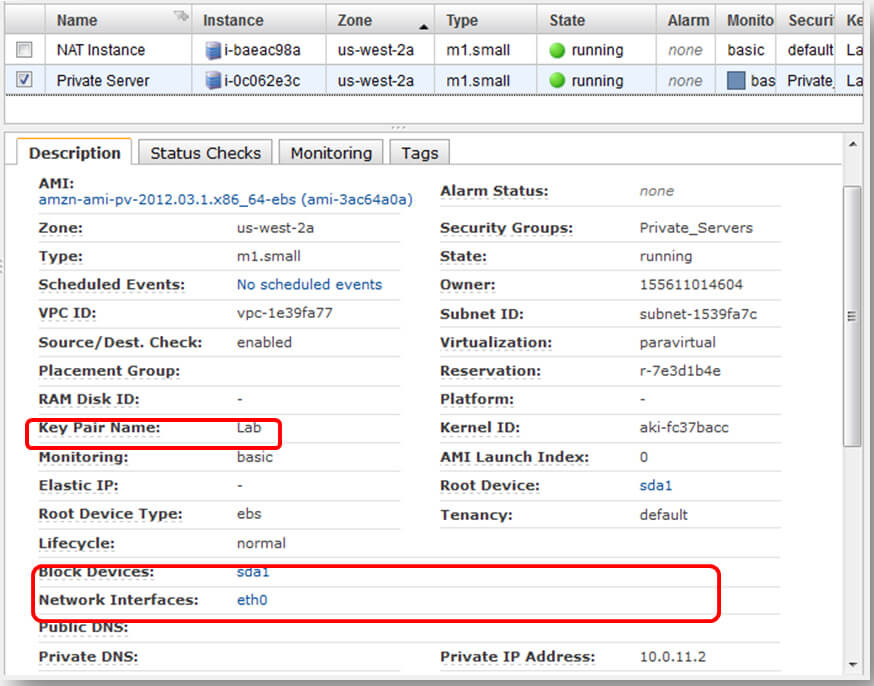

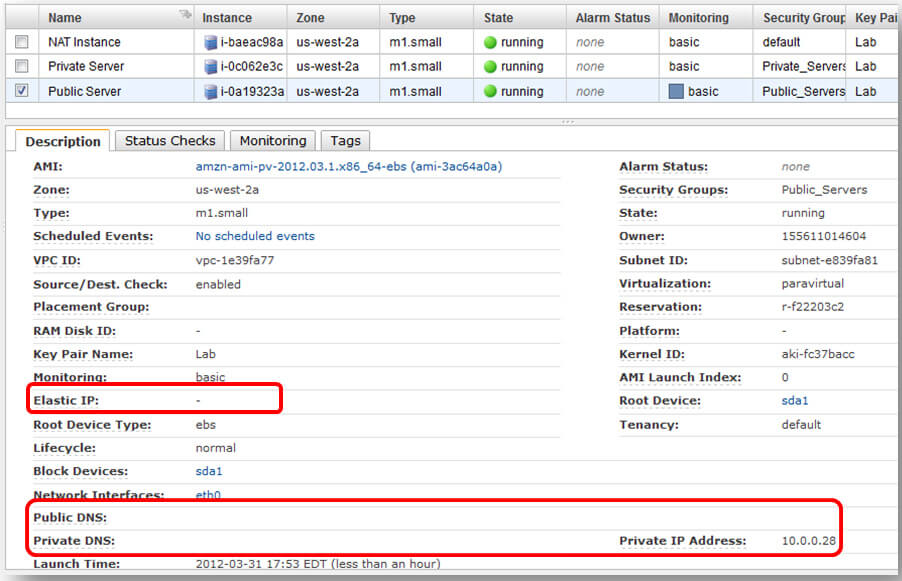

Você agora tem uma instancia de um servidor privado criada na sua VPC. Ache a nova instancia na sua lista de instancias EC2 e selecione-a. Na descrição da instancia, note que esta instancia possui um IP privado (10.0.11.2 no screenshot abaixo), mas não possui nenhum informação publica para conectarmos a ela (esx nenhum EIP ou informação de Public DNS). Essa instancia é acessivel apenas localmente da sua VPC (teoricamente ela pode ser acessivel localmente de dentro de uma rede corporativa se nos tivermos estabelecido uma VPN de hardware ou software para conexão com a VPC da nossa rede corporativa).

Lançando um Servidor Publico

Agora que você já possui um servidor privado, nós iremos lançar um servidor publico e mostrar a diferenças entre os dois. No AWS Management Console, aba EC2, clique no botão Launch Instance. Selecione o Classic Wizard e clique em Continue. Selecione a 64-bit Amazon Linux AMI e clique Select. Mude o tipo de instancia para Small (m1.small, 1.7 GB), selecione a aba VPC, e selecione a subnet 10.0.0.0/23

Na próxima tela deixe as opções padrão e clique em Continue. De um nome para o seu servidor publico (ex. Public Server) e clique Continue.

Na proxima tela selecione seu par de chaves já existente e clique em Continue. Crie um novoe Security Group para os seus servidores públicos. Neste exemplo nós criaremos um grupo chamado Public_Servers, comas regras para permiter que qualquer um “pingue” e conecte via SSH às instancias.

Finalmente, revise suas configurações e clique em Launch.

Você agora tem um servidor criado na sua subnet publica; mas de qualquer forma ele continua não acessível publicamente. Localize a sua nova instancia na sua lista de instancias EC2 e selecione-a. Na descrição da instancia, note que ela possui um endereço de IP privado (10.0.0.28 no screenshot abaixo), mas não tem nenhum informação publica para conectarmos a ela (ex. Não possui EIP ou informação de Public DNS) – exatamente igual a sua instancia privada.

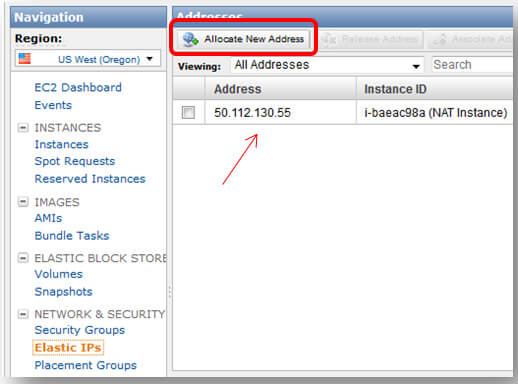

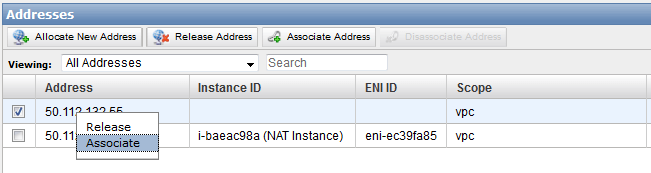

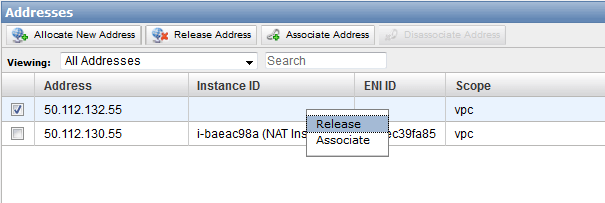

Para fazer essa instancia ficar publicamente acessível, nós precisamos definir um endereço Elastic IP publico para ela. Na aba EC2, clique no link Elastic IPs, e mude a opção Viewing para All Addresses. Você irá ver que o Wizard VPC já criou um EIP e a vinculou a sua instancia NAT. Clique no botão Allocate New Address.

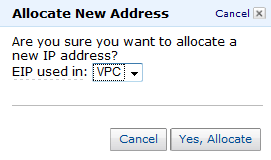

Mude o tipo do EIP para VPC e clique em Yes, Allocate.

Depois, clique com o botão direito no novo EIP que será alocado e selecione Associate.

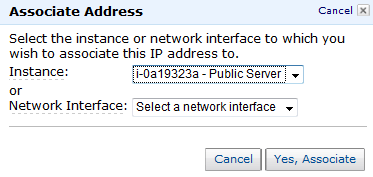

Selecione o seu Public Server no meu dropdown Instance: e clique Yes, Associate.

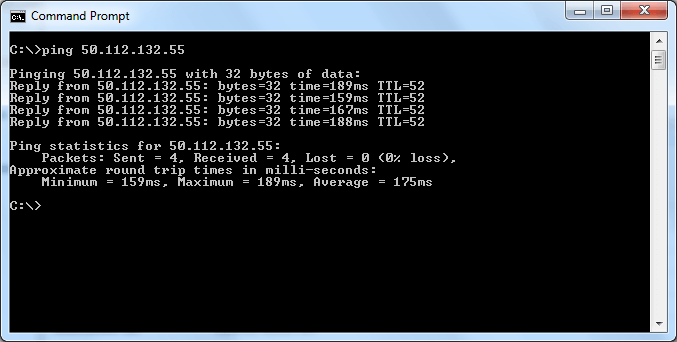

Agora você será capaz de se conectar ao seu servidor publico usando o novo endereço Elastic IP. No escreenshot de exemplo abaixo, nós demonstramos esta conectividade com um simples “ping” no servidor.

Você acabou de criar com sucesso servidores publicos e privados na sua VPC. Fique a vontade para explorar os detalhes de ambas as instancias para ver o relacionamento do EIP no seu servidor publico e examinar a diferença entre as duas instancias.

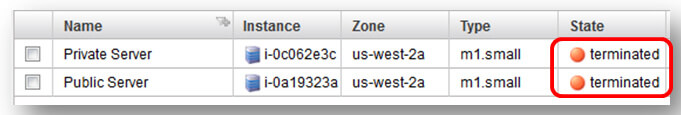

Terminando os Serviços Pagos

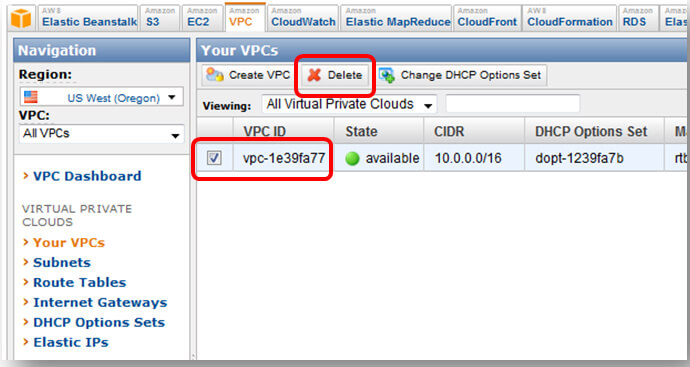

Você não poderá deletar sua VPC enquanto todas as instancias usando a VPC não estejam totalmente terminadas. Neste ponto, fique a vontade para terminar os servidores Publico e Privado que criamos neste tutorial.

Depois que o Public Server for terminado, o EIP que você associou a ele irá se tornar livre e começara a coletar cobranças por tempo parado, então tenha certeza de deletar o seu EIP o mais rápido possível.

Finalmente, para deletar completamente a sua VPC, primeiro termine a instancia NAT e faça um release do seu EIP, então vá até a aba VPC , no link VPCs, selecione a sua VPC, e clique no botão Delete.

—